write up Sea HTB

La máquina “Sea” de la plataforma HackTheBox presenta una vulnerabilidad que permite obtener acceso remoto a través de un servicio web en funcionamiento. Tras realizar un fuzzing de directorios, descubrimos que el servidor utiliza WonderCMS. A partir de ahí, identificamos una vulnerabilidad de tipo Cross-Site Scripting (XSS), catalogada como CVE-2023-41425, que posibilita la ejecución remota de código. Esto nos otorga acceso inicial al sistema.

Una vez dentro, encontramos un hash que conseguimos crackear, obteniendo así la contraseña de uno de los usuarios del sistema. Con esta nueva credencial, logramos pivotar a ese usuario y descubrimos un sitio web interno que reutilizaba las mismas credenciales. Este servicio web resultó ser vulnerable a una inyección de comandos, y dado que se ejecutaba con privilegios de root, conseguimos tomar control total de la máquina víctima. ko primero como siempre los escaneos de nmap

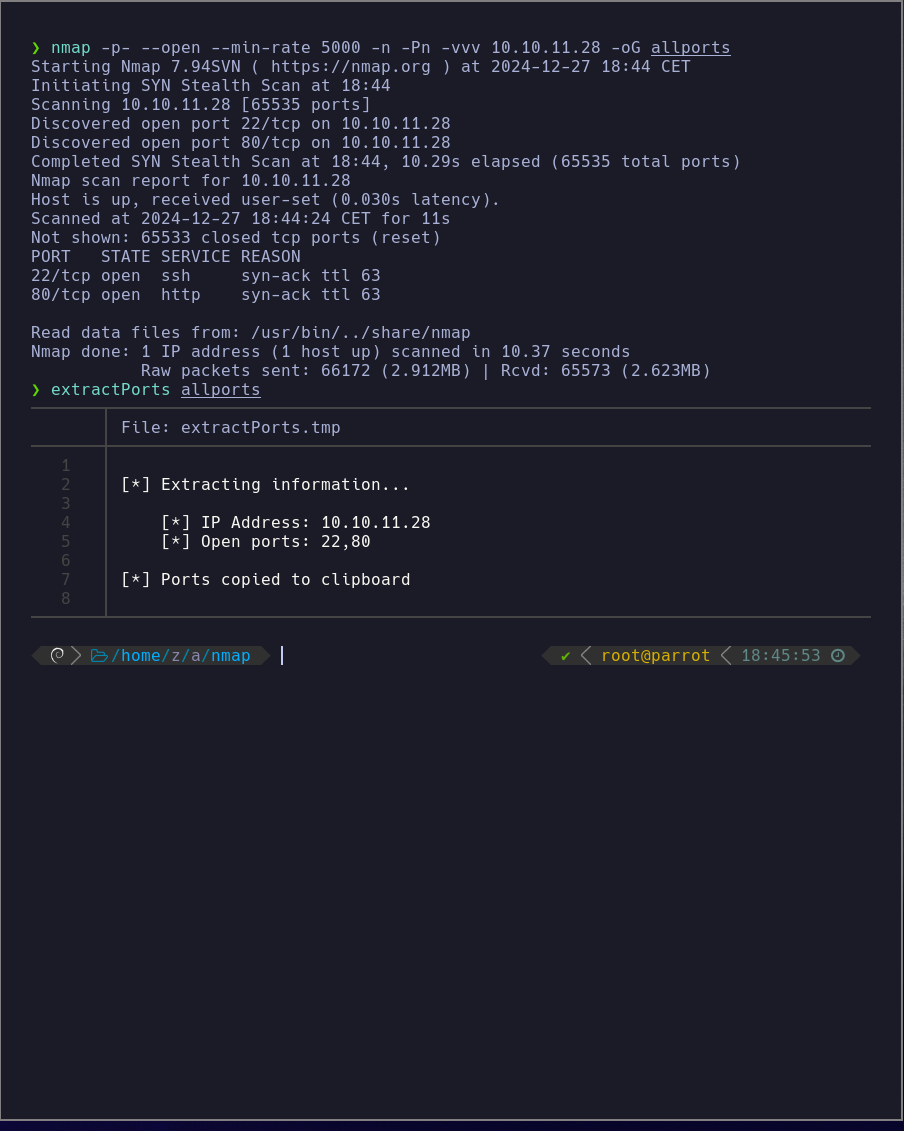

nmap -p- --open --min-rate 5000 -n -Pn -vvv 10.10.11.28 -oG allports

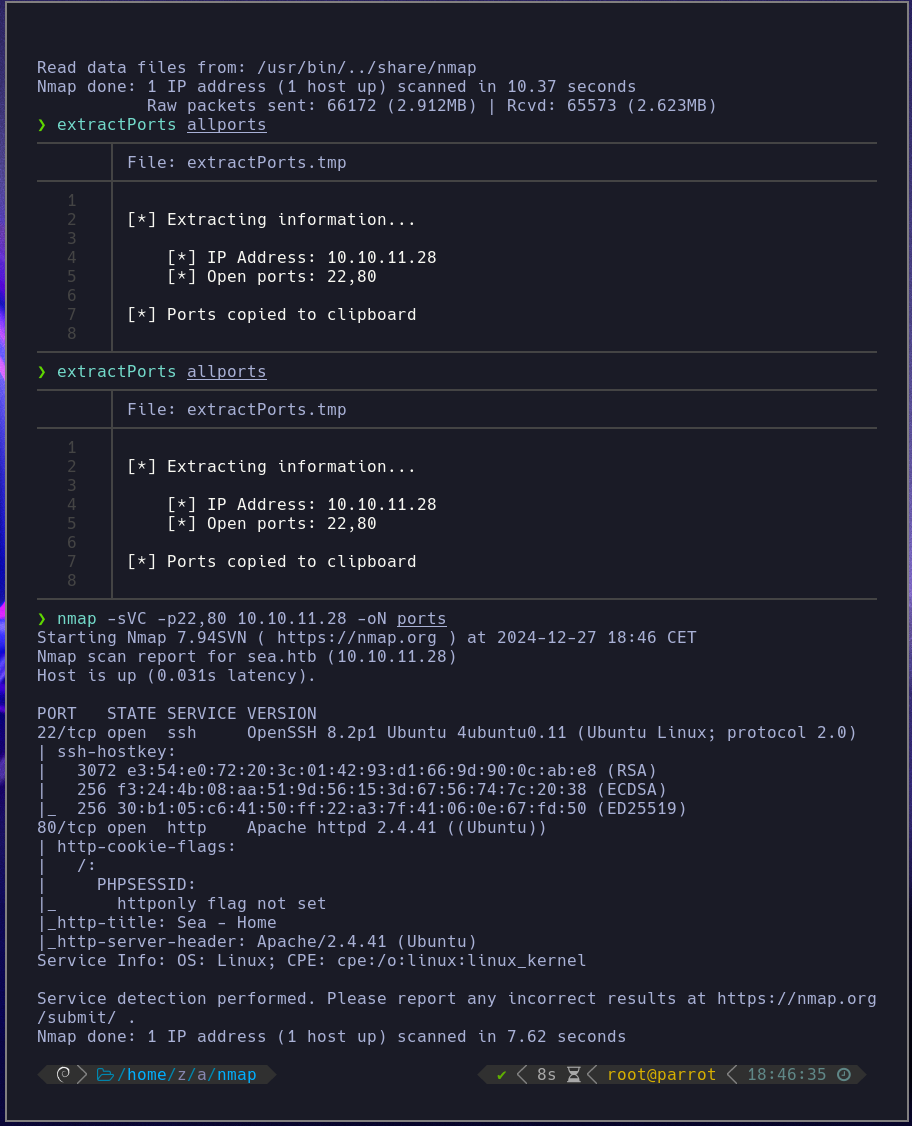

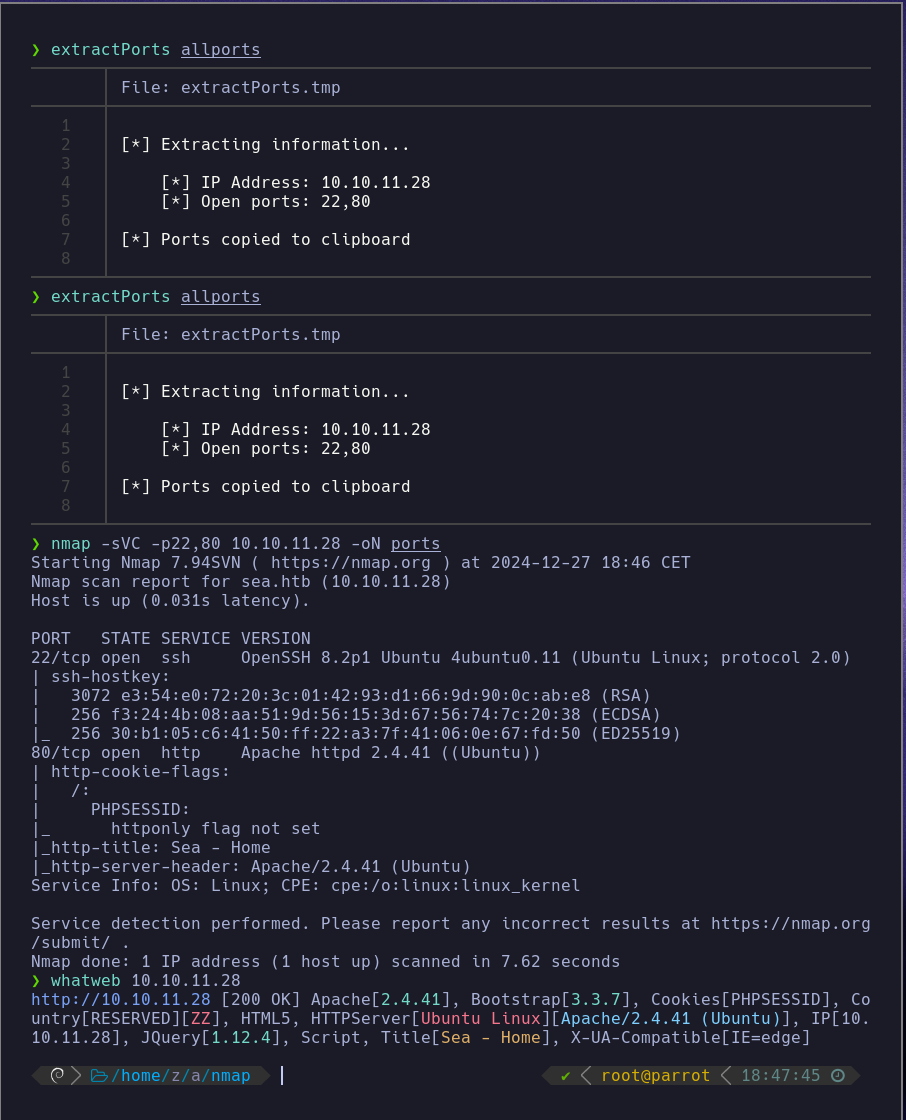

nmap -sVC -p80,22 10.10.11.28 -oN ports

si hacemos un whatweb vemos lo siguiente

no vemos mucho por lo que vamos a la web  & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://sea.htb

[+] Method: GET

[+] Threads: 55

[+] Wordlist: /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.6

[+] Extensions: php

[+] Timeout: 10s

===============================================================

Starting gobuster in directory enumeration mode

===============================================================

/.php (Status: 403) [Size: 199]

/0 (Status: 200) [Size: 3650]

/themes (Status: 301) [Size: 230] [--> http://sea.htb/themes/]

/index.php (Status: 200) [Size: 3650]

/contact.php (Status: 200) [Size: 2731]

/data (Status: 301) [Size: 228] [--> http://sea.htb/data/]

/home (Status: 200) [Size: 3650]

/plugins (Status: 301) [Size: 231] [--> http://sea.htb/plugins/]

/messages (Status: 301) [Size: 232] [--> http://sea.htb/messages/]

/404 (Status: 200) [Size: 3341]

/%20 (Status: 403) [Size: 199]

/%20.php (Status: 403) [Size: 199]

vemos unos directorios

y voy a ir al grano hay que hacer mucho fuzzing para encontrar este directoryo http://sea.htb/themes/bike/summary

al cual si le accemos un curl :

usando el binario junto con la flag -p:

amay@sea:~$ /tmp/gunzf0x -p

gunzf0x-5.0# whoami

rtoo